حمله APT یا Advanced Persistent Threats چیست؟

در این مقاله قصد داریم به بررسی حملات Advanced Persistent Threats یا همان APT ها بپردازیم که attack به کمپانی سونی پیکچرز به عنوان یک نمونه از این دسته شناخته می شود.

در نوامبر 2014 کمپانی Sony Pictures اعلام کرد که سیستم های آنها هک شده و برخی از داده های داخلی شرکت ها از جمله ایمیل های اجرایی، اطلاعات شخصی کارمندان، فیلم ها و فایل هایی که تا آن زمان منتشر نشده بود، فاش شده است. این حمله به گروهی موسوم به گروه لازاروس نسبت داده شد که حملات دیگری از جمله سرقت از صرافی ها و شرکت های مالی در کارنامه آنها وجود دارد.

APT نوعی حمله سایبری است که در آن مهاجمان برای دستیابی غیرمجاز به یک سیستم یا شبکه از تکنیک های پیشرفته ای استفاده می کنند. هکر برای مدت طولانی ناشناخته می ماند و بدترین چیز این است که نمی توانید بفهمید آن ها برای چه مدت در سیستم شما بودند. یک روز؟ یک هفته و یا حتی یکسال.

در زیر به چند نمونه از مشخصات این حملات(APT) اشاره می کنیم:

- با استفاده از آخرین تکنیک ها و متد های هک انجام می شود.

- ابزار و روش های متعددی برای انجام آن ها وجود دارد.

- دسترسی طولانی مدت و ناشناخته به هدف دارند.

- انگیزه این حملات معمولاً سود مالی یا اخذ اطلاعات سیاسی و جاسوسی سایبری است.

- این حملات بسیار پیچیده تر از حملات سنتی هستند و یک هدف از پیش تعیین شده دارند که با دقت بررسی و برنامه ریزی می شود.

- هدف یک APT آلوده کردن کل شبکه است، نه فقط بخش های خاصی از آن.

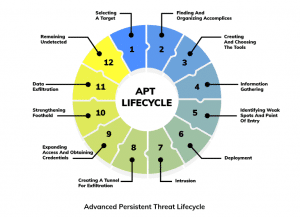

برنامه ریزی و اعمال این حملات طی 5 مرحله انجام می شود:

مرحله 1: دستیابی به دسترسی

هکر های حملات APT با دستیابی به شبکه هدف با استفاده از نفوذ در مواردی مثل پیوست های ایمیل، فایل های انتقالی و .. کار خود را آغاز کرده و سعی می کنند بد افزار هایی را وارد سیستم کنند اما هنوز موفق به نفوذ کامل نشده اند.

مرحله 2: درج بدافزار

بعد از اینکه مجرمان سایبری به شبکه دسترسی پیدا کردند، بدافزارهایی را تزریق می کنند که فضای بیشتری را برای فعالیت آن ها مهیا کند و به نحوی بستر را برای گسترش فعالیت ها افزایش دهد.

مرحله 3: گسترش

در این مرحله ، زمان آن رسیده است که مهاجمان دسترسی خود را به سیستم هدف عمیق تر کنند. آنها راه های نفوذ بیشتری ایجاد کرده تا کنترل بیشتری بر روی سیستم ها داشته باشند. همچنین آن ها در این مرحله بر روی ایجاد تونل هایی برای انتقال داده ها که بعد تر به آن نیازمندند کار خواهند کرد.

مرحله 4: اکتشاف داده ها

هنگامی که مهاجمان دسترسی عمیق تری به سیستم پیدا کردند، می توانند اطلاعات و داده های مورد نیاز را کشف کرده و به مکان دیگری در داخل شبکه فشرده سازی و از طریق تونل هایی که ایجاد کرده اند انتقال دهند. به همین ترتیب به گسترش خود ادامه داده، کشف داده های بیشتری را انجام می دهند و انتقال می دهند.

مرحله 5: استخراج داده ها

در این مرحله، هدف رسما به خطر افتاده است. وقتی داده ها در یک مکان امن در شبکه ذخیره می شوند، اغلب توسط هکر رمزگذاری می شوند. آن ها می توانند با استفاده از تونل های انتقال از قبل تأسیس شده، داده ها را به یک سرور خارجی منتقل کنند.

در مقاله های بعدی با بررسی این که چطور بفهمیم مورد نفوذ حملات APT قرار گرفته ایم و چطور از ورود آن ها جلوگیری کنیم در خدمت شما هستیم.

با ما همراه باشید.

شما میتوانید دیدگاه خود را در مورد این مطلب با ما با اشتراک بگذارید.