سیستم تشخیص نفوذ (IDS): دیدبان هوشمند شبکه شما

سیستم تشخیص نفوذ (Intrusion Detection System یا به اختصار IDS) یک ابزار امنیتی حیاتی است که وظیفه مانیتور شبکه و/یا سیستمها را برای شناسایی فعالیتهای مخرب یا سیاستهای نقض شده بر عهده دارد. به زبان ساده، IDS به منزله یک دیدبان دائمی عمل میکند که در ترافیک شبکه و رویدادهای سیستمی، به دنبال الگوها و امضاهایی میگردد که نشاندهنده یک حمله یا سوءاستفاده امنیتی هستند. هدف اصلی IDS، اطلاعرسانی به مدیران امنیتی در مورد تهدیدات احتمالی، قبل از وارد شدن آسیب جدی به زیرساختهای شبکه است.

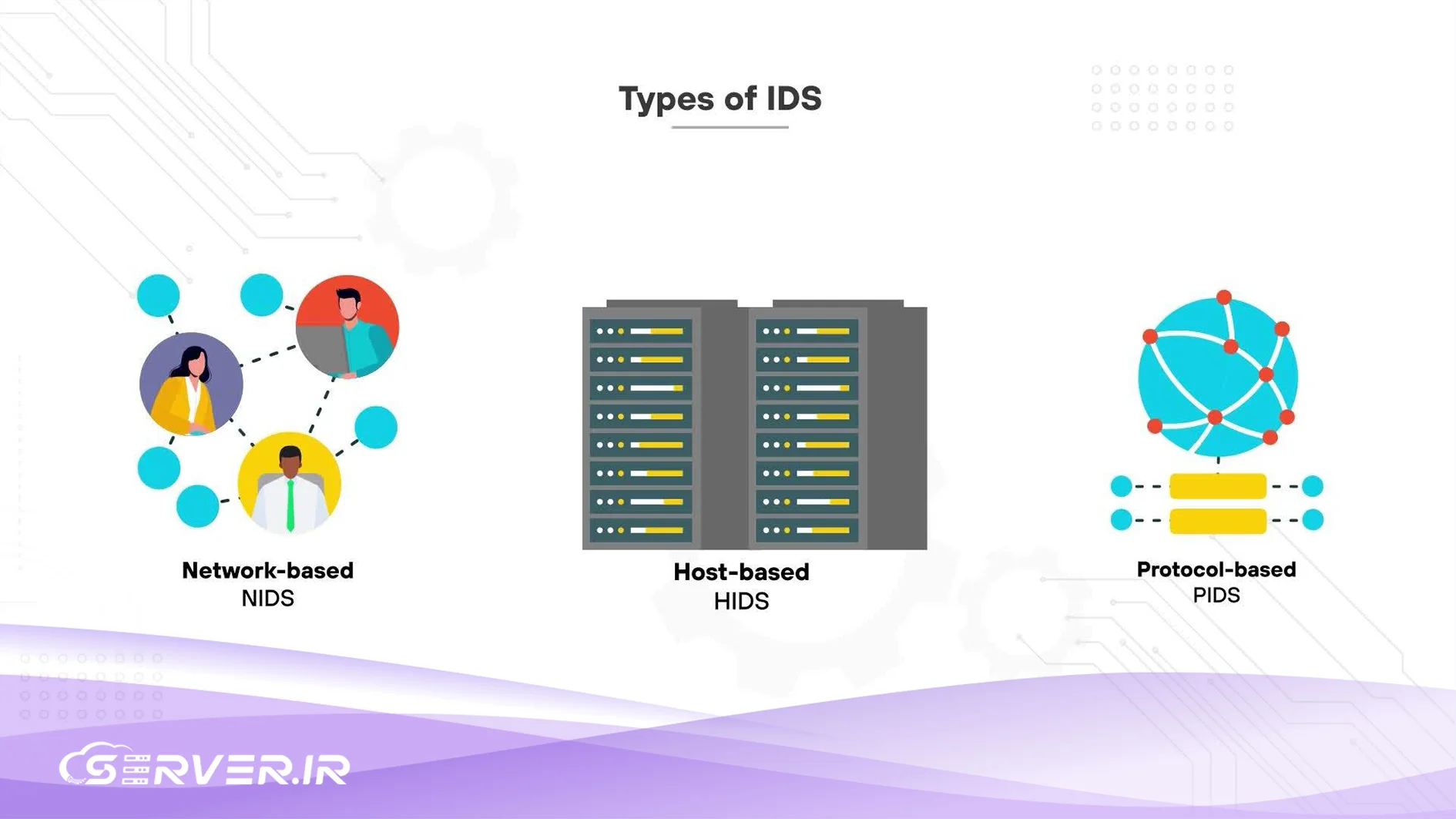

انواع سیستمهای تشخیص نفوذ (IDS)

سیستمهای IDS در محیطهای مختلفی مستقر میشوند و بر اساس محل استقرار و روش کارکردشان به دستههای اصلی زیر تقسیم میشوند:

IDS مبتنی بر شبکه (NIDS)

NIDS ترافیک عبوری از یک بخش کامل از شبکه را تحلیل میکند. این سیستمها معمولا در نقاط استراتژیک شبکه مانند مرز بین شبکههای داخلی و خارجی (DMZ) یا سوییچهای اصلی قرار میگیرند تا بتوانند تمام بستههای دادهای را که از آنجا عبور میکنند، بررسی کنند. مزیت اصلی NIDS این است که میتواند حملاتی که چندین میزبان را هدف قرار میدهند یا از طریق شبکه منتشر میشوند، تشخیص دهد.

IDS مبتنی بر میزبان (HIDS)

HIDS روی یک میزبان (سرور یا ایستگاه کاری) خاص نصب میشود و فعالیتهای داخلی آن سیستم را نظارت میکند. HIDS فایلهای لاگ، تغییرات در فایلهای سیستمی حیاتی، فراخوانیهای سیستمی و سایر رویدادهای محلی را بررسی میکند. این نوع IDS در تشخیص فعالیتهای مشکوکی که مهاجم پس از نفوذ اولیه انجام میدهد، بسیار موثر است، مثلا دسترسی به فایلهای مهم یا تغییر تنظیمات سیستمی.

IDS ترکیبی

این سیستمها از هر دو رویکرد NIDS و HIDS استفاده میکنند تا پوشش امنیتی جامعتری را فراهم سازند. اطلاعات به دست آمده از شبکه و میزبانها با هم ترکیب و تحلیل میشوند.

روشهای تشخیص نفوذ

سیستمهای IDS برای شناسایی تهدیدات از دو روش اصلی استفاده میکنند:

تشخیص مبتنی بر امضا (Signature-based Detection)

این روش شبیه به نحوه کارکرد نرمافزارهای آنتیویروس است. IDS یک پایگاه داده از «امضاها» (الگوهای شناخته شده حملات) را نگهداری میکند و ترافیک شبکه یا رویدادهای سیستم را با این امضاها مقایسه میکند. اگر تطابقی پیدا شود، هشدار صادر میشود.

مزیت: نرخ پایین هشدارهای کاذب (False Positives) برای حملات شناخته شده.

عیب: ناتوانی در تشخیص حملات جدید، ناشناخته یا حملاتی که شکلشان تغییر داده شده است (Zero-day Attacks).

تشخیص مبتنی بر ناهنجاری (Anomaly-based Detection)

این رویکرد ابتدا یک «پروفایل» از فعالیتهای عادی و مجاز شبکه یا میزبان را در طول زمان ایجاد میکند. سپس، هرگونه فعالیتی که به طور قابل ملاحظهای از این پروفایل استاندارد فاصله بگیرد (یعنی ناهنجاری باشد)، به عنوان یک نفوذ احتمالی علامتگذاری شده و هشدار داده میشود.

مزیت: توانایی تشخیص حملات جدید و ناشناخته.

عیب: نرخ نسبتا بالای هشدارهای کاذب، زیرا تغییرات مشروع در رفتار شبکه یا سیستم ممکن است به اشتباه به عنوان ناهنجاری تفسیر شوند.

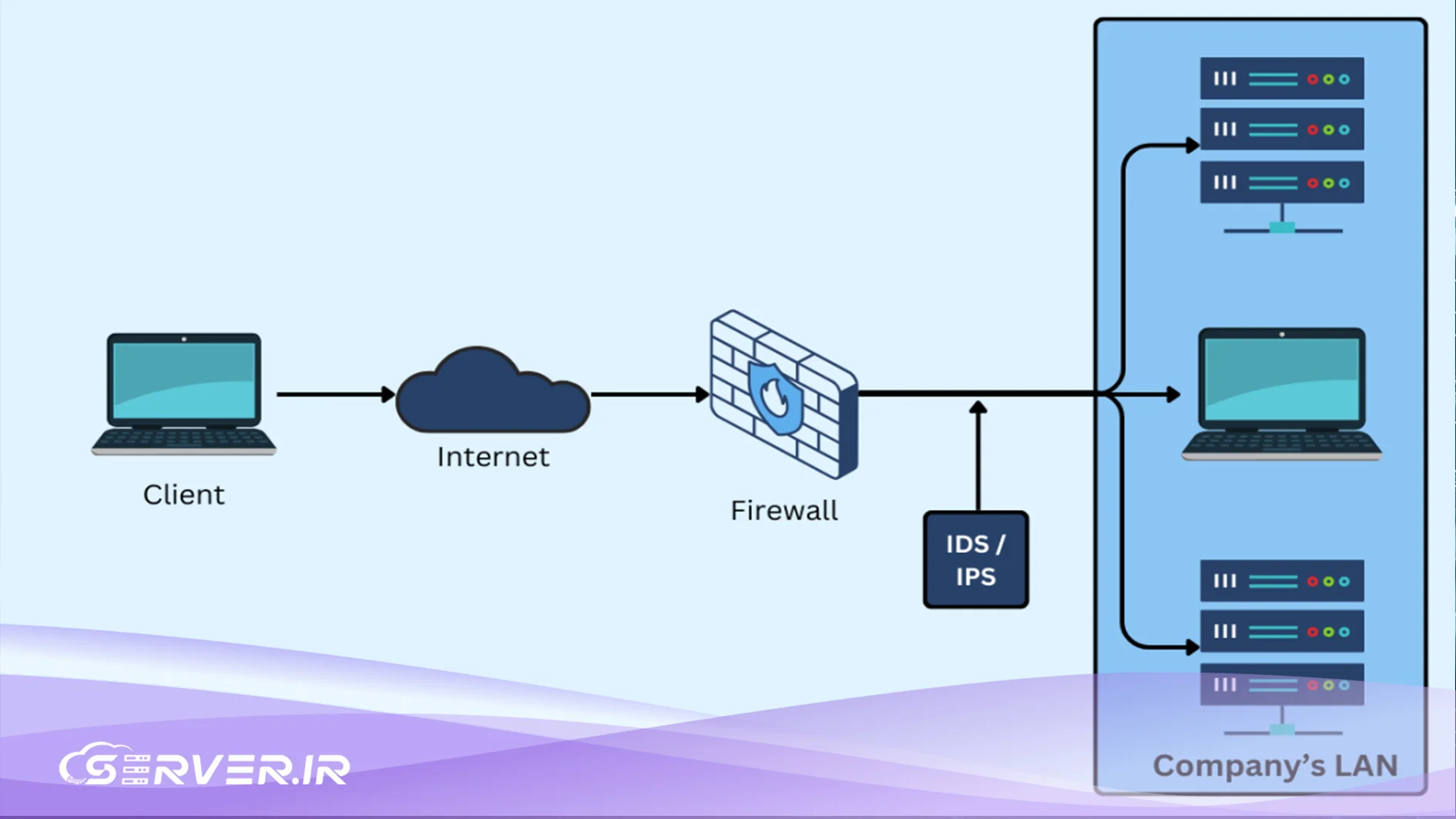

تفاوت کلیدی IDS با IPS

درک تمایز بین IDS و سیستم پیشگیری از نفوذ (Intrusion Prevention System یا IPS) بسیار مهم است.

| ویژگی | سیستم تشخیص نفوذ (IDS) | سیستم پیشگیری از نفوذ (IPS) |

| وظیفه اصلی | مانیتور و هشدار | مانیتور، هشدار و مسدودسازی |

| محل استقرار | به صورت موازی (Passive) به شبکه وصل میشود. | به صورت درونخطی (Inline) و فعال در مسیر ترافیک قرار میگیرد. |

| اقدام در برابر تهدید | صرفا هشدار صادر میکند و نیاز به اقدام دستی دارد. | به طور خودکار بستههای مخرب را مسدود یا رها میکند. |

IDS تنها یک سیستم نظارتی است که ناهنجاریها را گزارش میدهد، در حالی که IPS گامی فراتر گذاشته و به طور فعال، ترافیک مخرب را از رسیدن به مقصد باز میدارد.

پیادهسازی و کارکرد عملی IDS

پیادهسازی موفق یک IDS نیازمند برنامهریزی دقیق است:

۱. محل استقرار مناسب

NIDS باید در جایی قرار گیرد که بتواند تمام ترافیک حیاتی را ببیند. معمولا این نقاط شامل ورودی اصلی اینترنت، سوییچهای هسته (Core Switches) و شبکههای دارای اطلاعات حساس هستند. معمولا دارندگان سرویسهای میزبانی اختصاصی، به کمک ارائه دهنده یا به صورت مستقل، NIDS را برای سوییچ های شبکه خود راه اندازی میکنند.

۲. تنظیم دقیق قوانین و آستانهها

یکی از بزرگترین چالشهای IDS، مدیریت هشدارهای کاذب (False Positives) و هشدارهای منفی کاذب (False Negatives) است. مدیران شبکه باید قوانین تشخیص (Signatures) را به دقت تنظیم و ترافیک عادی شبکه را مبنا قرار دهند تا حجم هشدارهای بیمورد کاهش یابد.

۳. یکپارچهسازی با SIEM

IDS معمولا به تنهایی عمل نمیکند. هشدارها و لاگهای تولید شده توسط IDS به سیستم مدیریت رویدادها و اطلاعات امنیتی (Security Information and Event Management یا SIEM) ارسال میشوند تا با دادههای دیگر (مانند فایروالها و سرورها) ترکیب شده و تحلیل جامعتری از وضعیت امنیتی ارائه شود.

۴. بهروزرسانی مستمر

برای تشخیص حملات جدید، به روزرسانی مداوم امضاهای IDS (در روش مبتنی بر امضا) و آموزش مجدد مدلهای ناهنجاری (در روش مبتنی بر ناهنجاری) ضروری است.

خلاصهای از مزایای استفاده از IDS

- کشف زودهنگام: شناسایی فعالیتهای مشکوک در مراحل اولیه یک حمله.

- افزایش آگاهی امنیتی: فراهم کردن دیدی کامل از تهدیدات داخلی و خارجی که شبکه را هدف قرار میدهند.

- اطلاعات کلیدی (Forensics): جمعآوری دادهها و شواهد درباره حملات موفق یا ناموفق که برای تحلیل و بهبود دفاعیات آینده ارزشمند هستند.

- پشتیبانی از استاندارد: کمک به سازمانها برای رعایت مقررات امنیتی و استانداردهای صنعتی (مثلا PCI DSS).

IDS یک عنصر غیرقابل چشمپوشی در استراتژی دفاعی هر سازمان مدرنی است. این سیستم به سازمانها امکان میدهد تا به جای واکنش پسیو به حملات، به طور فعال و سریع به تهدیدات پاسخ دهند و از داراییهای ارزشمند خود محافظت کنند.

ابزارهای محبوب و متنباز IDS

در دنیای امنیت شبکه، چندین ابزار قدرتمند متنباز و تجاری برای پیادهسازی IDS وجود دارد که مدیران شبکه از آنها استفاده میکنند:

۱. Snort

Snort بدون شک یکی از شناختهشدهترین و پرکاربردترین سیستمهای NIDS متنباز است. این ابزار از یک موتور قانوننویسی انعطافپذیر استفاده میکند و میتواند هم به عنوان یک Sniffer (تحلیلگر بسته) و هم به عنوان یک IDS مبتنی بر امضا عمل کند. قابلیتهای قدرتمند Snort در تعریف قواعد سفارشی، آن را به ابزاری کلیدی برای متخصصان امنیتی تبدیل کرده است.

۲. Suricata

Suricata یک موتور تشخیص نفوذ، جلوگیری از نفوذ (IPS) و مانیتورینگ امنیتی شبکه با کارایی بسیار بالا است. مزیت اصلی آن توانایی استفاده از چندین هسته پردازشی (Multi-Threading) است که آن را برای شبکههای با پهنای باند بالا و محیطهای مدرن با حجم زیاد ترافیک، به انتخابی بهتر نسبت به Snort تبدیل میکند.

۳. OSSEC

OSSEC یک سیستم HIDS متنباز است که به طور خاص روی تحلیل لاگها، بررسی تمامیت فایلها و مانیتورینگ رجیستری (در ویندوز) تمرکز دارد. این سیستم قابلیتهای Agent-Based دارد، به این معنی که عاملهای کوچکی روی هر سیستم نصب میشوند و دادههای لازم را به سرور مرکزی برای تحلیل ارسال میکنند.

چالشها و محدودیتهای IDS

علیرغم اهمیت IDS، پیادهسازی و نگهداری آن با چالشهایی روبرو است که باید به آنها توجه داشت:

۱. مدیریت هشدارهای زیاد (Alert Fatigue)

اگر قوانین به درستی تنظیم نشوند، IDS میتواند حجم عظیمی از هشدارهای بیاهمیت یا کاذب (False Positives) تولید کند. این موضوع سبب خستگی تیم امنیتی (Alert Fatigue) شده و این خطر را ایجاد میکند که هشدارهای واقعی و حیاتی در میان هشدارهای دروغین نادیده گرفته شوند.

۲. رمزنگاری ترافیک (Encryption)

افزایش استفاده از پروتکلهای رمزنگاری شده مانند HTTPS و VPN برای IDS مبتنی بر شبکه (NIDS) چالش بزرگی است. IDS نمیتواند محتوای بستههای رمزنگاری شده را ببیند و در نتیجه، تهدیداتی که درون ترافیک رمزنگاری شده پنهان شدهاند، از دید آن پنهان میمانند. برای مقابله با این موضوع، از روشهایی مانند قطع و وصل کردن SSL (SSL Break and Inspect) استفاده میشود که خود پیچیدگیهای امنیتی و حریم خصوصی ایجاد میکند.

۳. ناهماهنگی در منابع (Resource Overload)

در شبکههای پرسرعت با ترافیک بسیار زیاد، IDS ممکن است نتواند تمام بستههای داده را به موقع بررسی کند. این امر میتواند منجر به از دست دادن بستههای مهمی شود که حاوی اطلاعات حمله هستند (پدیدهای که به آن Packet Loss گفته میشود).

۴. تکامل حملات (Evolving Threats)

مهاجمان دائما در حال توسعه تکنیکهای جدیدی برای دور زدن IDS هستند، مانند استفاده از Polymorphic Malware (بدافزارهایی که خود را تغییر میدهند) یا Fragmentation (تقسیم حمله به بستههای کوچکتر). این امر، نیاز به بهروزرسانی مداوم موتورهای تشخیص و توسعه مدلهای یادگیری ماشینی پیچیدهتر را افزایش میدهد.

آینده سیستمهای تشخیص نفوذ

آینده IDS به شدت با پیشرفتهای حوزههای هوش مصنوعی و یادگیری ماشینی گره خورده است:

۱. IDS مبتنی بر یادگیری ماشین

مدلهای یادگیری عمیق (Deep Learning) میتوانند الگوهای پیچیدهتر و ظریفتری را در ترافیک شبکه تشخیص دهند که از عهده روشهای مبتنی بر امضای سنتی خارج است. این سیستمها توانایی تشخیص بهتر حملات ناشناخته (Zero-day) و کاهش هشدارهای کاذب را دارند.

سازمانهایی که حفاظت از اطلاعات برای آنها در درجه اهمیت بالایی قرار دارد، می توانند با استفاده از منابع و ابزارهای متن باز امنیتی و با استفاده از سرور گرافیکی مناسب یادگیری ماشین، سیستم تشخیص حملات و مانیتورینگ خود را بسازند.

۲. تحلیل رفتار کاربر و نهاد (UEBA)

سیستمهای پیشرفتهتر، رفتار کاربران و دستگاهها را به دقت تحلیل میکنند. UEBA میتواند تغییرات ناگهانی و غیرمعمول در دسترسیها یا حجم دادههای منتقل شده توسط یک کاربر خاص را تشخیص دهد و نشان دهد که آن حساب کاربری احتمالا به خطر افتاده است.

۳. ترکیب با اتوماسیون (SOAR)

در آینده، IDS صرفا هشدار نخواهد داد. این سیستمها به طور فزایندهای با پلتفرمهای SOAR (Security Orchestration, Automation, and Response) ترکیب خواهند شد. این امر امکان پاسخگویی کاملا خودکار به تهدیدات را فراهم میکند؛ مثلا به محض تشخیص یک حمله، سیستم SOAR به صورت خودکار پورت را مسدود کرده یا فایروال را بهروزرسانی میکند، بدون نیاز به دخالت دستی انسان.

با توجه به افزایش روزافزون پیچیدگی حملات سایبری، IDS همچنان به عنوان یک لایه حیاتی و فعال در هر ساختار دفاعی باقی خواهد ماند و نقش آن در مانیتورینگ هوشمندانه شبکه روز به روز پررنگتر میشود.

سوالات متداول

سیستم تشخیص نفوذ (IDS) یک ابزار امنیتی است که به طور مداوم ترافیک شبکه یا فعالیتهای یک سیستم میزبان را مانیتور میکند. کاربرد اصلی آن، شناسایی الگوهای مشکوک، فعالیتهای مخرب یا نقض سیاستهای امنیتی و هشدار دادن به مدیران درباره تهدیدات احتمالی است.

فایروال یک خط دفاعی پیشگیرانه است که بر اساس قواعد از پیش تعیین شده، جریان ترافیک را مسدود میکند. IDS یک ابزار تشخیصی و نظارتی است که ترافیک عبوری را برای یافتن نشانههای حمله، حتی حملاتی که ممکن است از فایروال عبور کرده باشند، تحلیل میکند. IDS هشدار میدهد و ترافیک را مسدود نمیکند.

NIDS ترافیک کل شبکه را از یک نقطه مرکزی مانیتور میکند و به بستههای داده توجه دارد. HIDS روی یک سیستم خاص نصب میشود و فعالیتهای داخلی آن سیستم، مانند لاگهای سیستم، تغییرات فایلها و فراخوانیهای برنامهها را مانیتور میکند.

- تشخیص مبتنی بر امضا (Signature-based): این روش ترافیک را با پایگاه دادهای از الگوهای شناخته شده حملات مقایسه میکند.

- تشخیص مبتنی بر ناهنجاری (Anomaly-based): این روش رفتار عادی شبکه یا سیستم را یاد میگیرد و هر گونه انحراف معنیدار از این رفتار عادی را به عنوان حمله احتمالی گزارش میدهد. در شناسایی حملات ناشناخته (Zero-day) موثر است.

سیستمی که به طور فعال جلوی حمله را میگیرد، IPS (Intrusion Prevention System یا سیستم پیشگیری از نفوذ) است. IPS به صورت درونخطی در مسیر ترافیک قرار میگیرد و علاوه بر تشخیص، توانایی مسدود کردن خودکار ترافیک مخرب را دارد. IDS فقط یک سیستم مانیتورینگ و هشدار است.

هشدارهای کاذب، رویدادهای عادی و مشروعی هستند که IDS به اشتباه آنها را به عنوان حمله علامتگذاری میکند. حجم بالای این هشدارها باعث میشود که تیمهای امنیتی دچار خستگی هشدار (Alert Fatigue) شوند و هشدارهای واقعی حمله در میان انبوه هشدارهای دروغین نادیده گرفته شوند.

بله، برای NIDS (مبتنی بر شبکه) چالش بزرگی است. NIDS نمیتواند محتوای بستههای دادهای را که رمزنگاری شدهاند، بخواند. این امر میتواند حملاتی را که درون ترافیک رمزنگاری شده پنهان شدهاند، از دید IDS مخفی نگه دارد.

سلام وقتتون بخیر ممنون از مطلب مفیدتون.من میخوام واسه سیستم شخصیم ids نرم افزاری نصب کنم لطف می کنین و اگر راهی بلدین معرفی کنین.باز هم ممنون

با سلام خدمت شما

برای سیستم های شخصی می توانید از نرم افزار Snort استفاده نمایید که متن باز می باشد. اما بر روی سیستم عامل ویندوز ابتدا نیاز است تا Winpcap بر روی سیستم نصب شود .

پیروز باشید.