آموزش جامع کانفیگ فایروال CSF و راهکارهای ارتقای امنیت سرور

استفاده از یک دیواره آتش قدرتمند مانند CSF برای هر سرور لینوکسی که به اینترنت متصل است، یک ضرورت غیرقابل انکار محسوب میشود. این فایروال نه تنها از ورود ترافیک غیرمجاز جلوگیری میکند، بلکه با ابزارهای داخلی خود به شما کمک میکند تا حفرههای امنیتی سیستمعامل و سرویسهای نصب شده را شناسایی و مسدود کنید.

چرایی اهمیت کانفیگ صحیح فایروال در سرورهای میزبانی

تنظیمات پیشفرض فایروالها معمولا برای تمام محیطها بهینه نیستند. کانفیگ اختصاصی به شما اجازه میدهد تا نرخ حملات را به شدت کاهش دهید و از منابع سرور در برابر پردازشهای بیهوده ناشی از حملات نفوذ محافظت کنید. فایروال CSF با مدیریت بستههای ورودی و خروجی و بررسی مداوم لاگهای سیستم، نقش یک نگهبان هوشمند را ایفا میکند.

ورود به بخش مدیریت امنیت و فایروال در کنترل پنل

برای شروع فرآیند تنظیمات، ابتدا باید به محیط مدیریت فایروال دسترسی پیدا کنید.

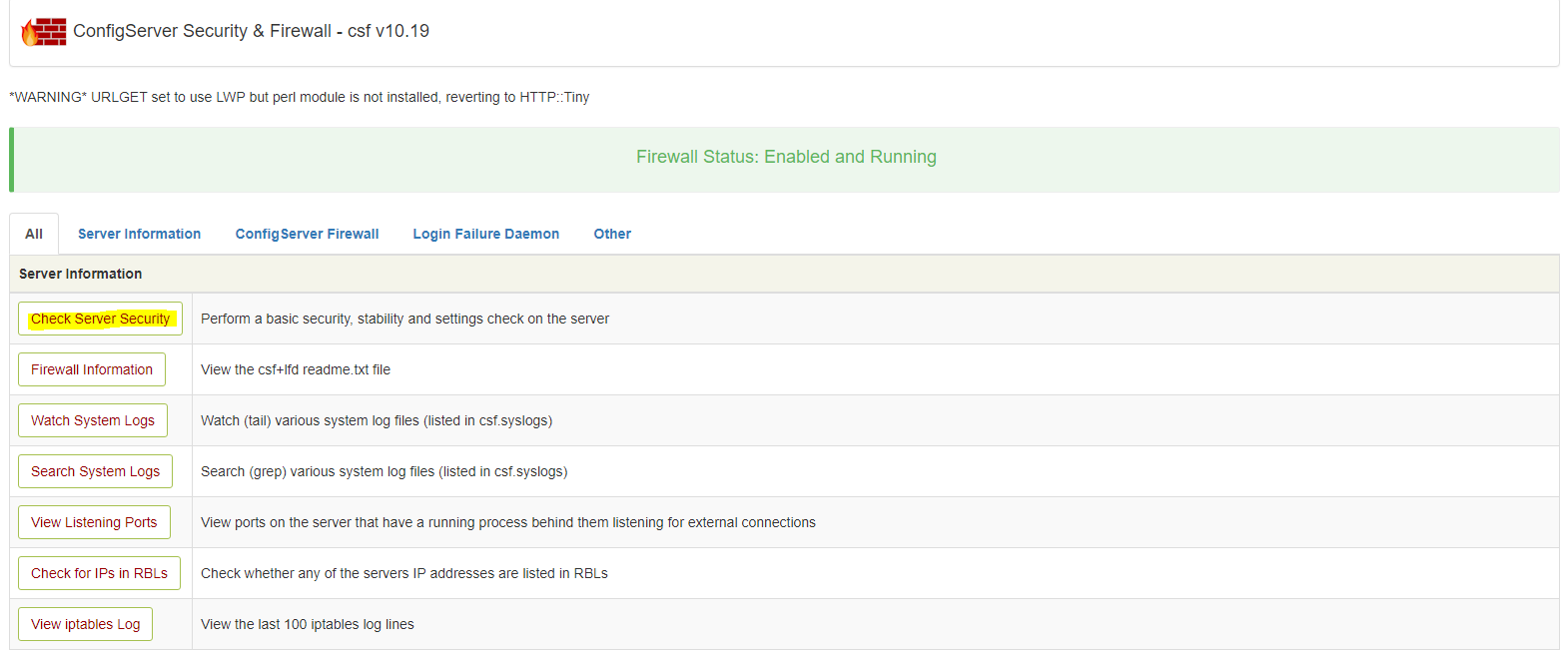

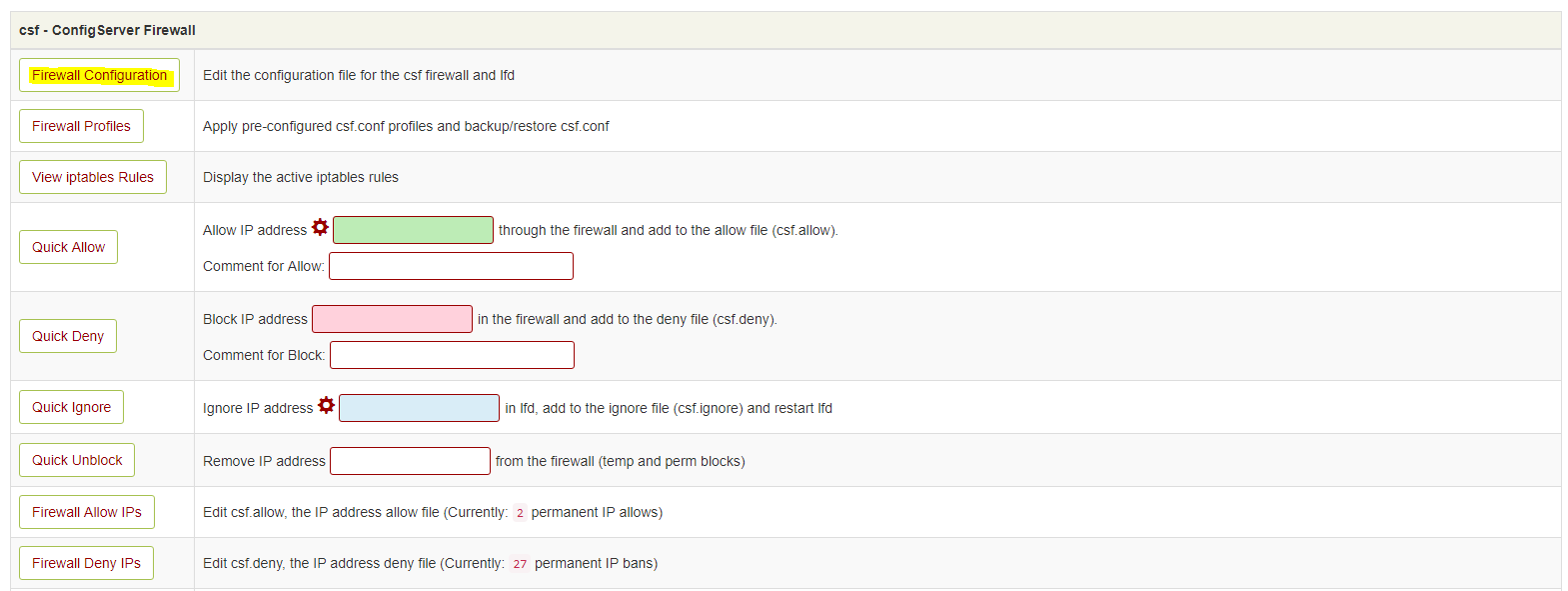

مطابق تصویر اول، وارد کنترل پنل مدیریت سرور خود (مانند سیپنل یا دایرکتادمین) شوید. در بخش افزونهها یا تنظیمات امنیتی، گزینهای با عنوان ConfigServer Security & Firewall را مشاهده خواهید کرد. با کلیک بر روی این گزینه، داشبورد اختصاصی CSF برای شما نمایش داده میشود که تمامی ابزارهای کنترلی در آن قرار دارند.

استفاده از ابزار بررسی امنیتی برای سنجش وضعیت سرور

یکی از کاربردیترین ویژگیهای این فایروال، ابزار تست خودکار است.

همانطور که در تصویر دوم(بالا) مشاهده میکنید، در صفحه اصلی CSF دکمهای با عنوان check security server وجود دارد. با فشردن این دکمه، فایروال تمام بخشهای سیستمعامل، تنظیمات کرنل، پورتهای باز و سرویسهای در حال اجرا را اسکن میکند تا نقاط ضعف احتمالی را پیدا کند.

درک مفهوم امتیاز امنیتی و روشهای رفع مشکلات شناسایی شده

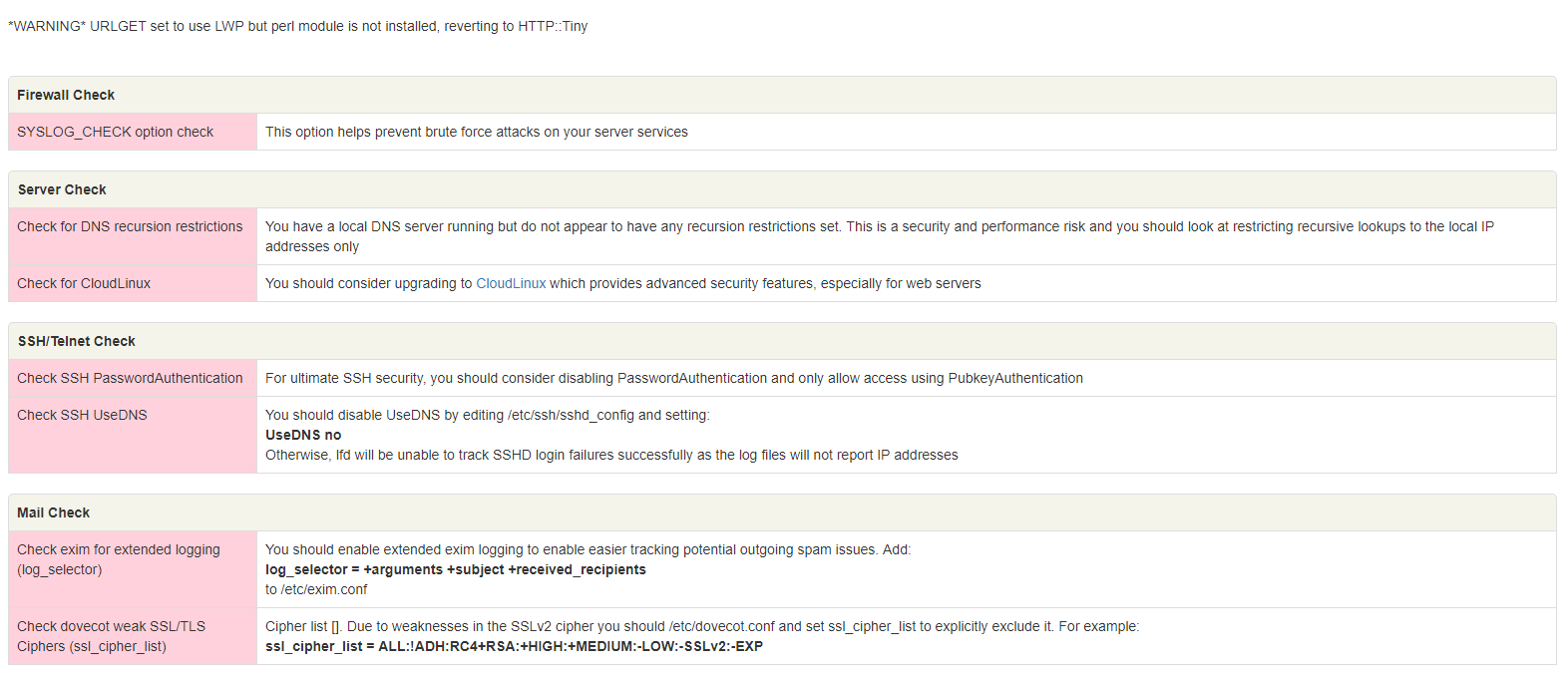

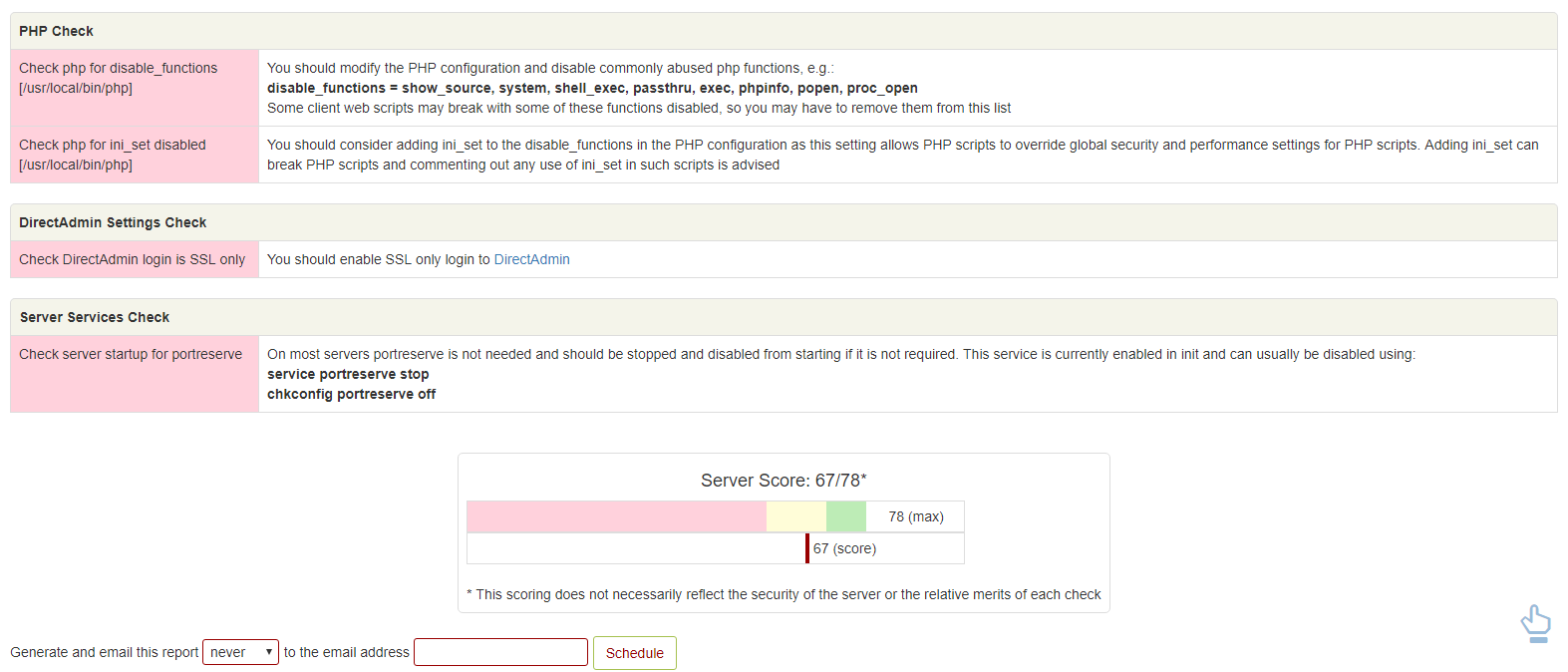

پس از اتمام اسکن، گزارشی جامع به شما ارائه میشود.

با استناد به تصاویر بالا، در انتهای صفحه گزارشی، عددی به عنوان امتیاز یا Score نمایش داده میشود. این عدد نشاندهنده سطح ایمنی فعلی سرور شماست. در کنار هر مورد آسیبپذیری که در لیست آمده است، توضیحات کوتاهی درباره علت خطر و راه رفع آن نوشته شده است. با برطرف کردن این موارد، امتیاز امنیتی سرور شما افزایش یافته و نفوذ به آن دشوارتر میشود.

جلوگیری از حملات نفوذ با تنظیمات بخش بازرسی لاگها

حملات بروت فورس (Brute Force) یکی از رایجترین روشها برای حدس زدن رمز عبور سرویسهای سرور است. برای مقابله با این موضوع، از قابلیت بازرسی فایلهای سیستمی استفاده میکنیم.

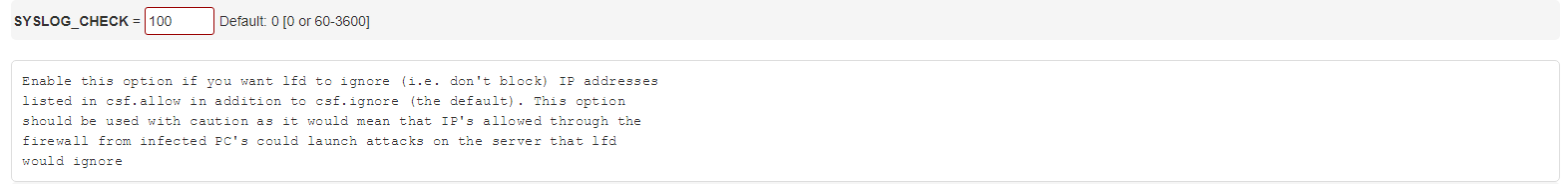

طبق تصویر پایین، در صفحه اصلی فایروال به بخش firewall configuration بروید. برای پیدا کردن گزینه مورد نظر، از کلیدهای ترکیبی کنترل و اف استفاده کنید و عبارت SYSLOG_CHECK را جستوجو نمایید.

این قابلیت وظیفه دارد لاگهای سیستم را برای یافتن تلاشهای ناموفق ورود بررسی کند. در فیلد مقابل این گزینه، مقداری بین ۶۰ تا ۳۶۰۰ قرار دهید. عدد ۶۰ نشاندهنده بیشترین حساسیت و بررسی در فواصل زمانی کوتاه است، در حالی که عدد ۰ این قابلیت را غیرفعال میکند. توصیه میشود برای تعادل بین امنیت و مصرف منابع، مقدار بهینهای را بر اساس نیاز سرور خود انتخاب کنید

نهاییسازی تنظیمات و ریستارت کردن سرویسهای مرتبط

هر تغییری که در فایل تنظیمات اعمال میکنید، تا زمانی که سرویس مجددا بارگذاری نشود، اجرایی نخواهد شد.

با توجه به تصویر پایین، پس از تغییر مقادیر، به انتهای صفحه رفته و بر روی دکمه change کلیک کنید. در مرحله بعد، سیستم از شما میخواهد که فایروال را ریستارت کنید. برای این کار روی دکمه restart CSF+lfd کلیک نمایید تا تنظیمات جدید در لحظه اعمال شوند و فرآیند پایش لاگها آغاز گردد.

دستورات کاربردی برای مدیریت سریع فایروال در خط فرمان

اگر به محیط ترمینال و SSH دسترسی دارید، میتوانید بدون نیاز به کنترل پنل، دستورات مدیریتی فایروال را اجرا کنید. این کار سرعت عمل شما را در مواقع اضطراری افزایش میدهد.

برای ریستارت کردن کامل فایروال و اعمال تنظیمات جدید:

csf -r

برای استارت کردن سرویس فایروال در صورتی که متوقف شده باشد:

csf -s

پاک کردن تمام قوانین فایروال و متوقف کردن کامل آن:

csf -f

آزاد کردن یا اصطلاحا لیست سفید قرار دادن یک آیپی خاص:

csf -a 1.2.3.4

مسدود کردن یک آیپی مزاحم به صورت دستی:

csf -d 1.2.3.4

لیست تنظیمات پیشنهادی برای امنیت حداکثری

علاوه بر موارد ذکر شده در تصاویر، برای آپدیت کردن سطح امنیت سرور خود، موارد زیر را نیز در بخش پیکربندی بررسی کنید:

- مسدود سازی پورتهای غیرضروری: تنها پورتهایی را باز بگذارید که سرویسهای شما به آنها نیاز دارند.

- محدود کردن دسترسی به SSH: سعی کنید پورت پیشفرض اساساچ را تغییر داده و دسترسی آن را در فایروال محدود کنید.

- فعالسازی LF_DAEMON: این گزینه باعث میشود تا پردازشهای مشکوک که به مدت طولانی در پسزمینه در حال اجرا هستند شناسایی و متوقف شوند.

- تنظیم ایمیل اطلاعرسانی: کانفیگ کنید که در صورت مسدود شدن یک آیپی یا ورود مشکوک، فورا یک ایمیل برای مدیر سرور ارسال شود.

مدیریت لیستهای سفید و سیاه در کانفیگ سرور

یکی از مهمترین بخشهای مدیریت فایروال، کنترل دسترسی آیپیهای خاص است. در فایروال CSF، فایلهای اختصاصی برای این کار وجود دارد که از طریق ویرایشگر داخلی در کنترل پنل یا فایلهای سیستمی قابل دسترسی هستند.

فایل csf.allow برای آیپیهایی استفاده میشود که قصد دارید همیشه به سرور دسترسی داشته باشند و توسط فایروال مسدود نشوند. این مورد برای آیپی استاتیک شرکت یا مدیران سرور بسیار حیاتی است. در مقابل، فایل csf.deny برای مسدود کردن دائم آیپیهایی است که رفتارهای مخرب آنها شناسایی شده است. پیشنهاد میشود لیستهای سیاه عمومی معتبر را نیز در تنظیمات فایروال فعال کنید تا به صورت خودکار از ورود نفوذگرهای شناخته شده جلوگیری شود.

فعالسازی سیستم تشخیص نفوذ و بررسی پایداری سرویس

فایروال CSF فراتر از یک مسدود کننده پورت عمل میکند. با فعالسازی سیستم تشخیص نفوذ یا همان LFD (Login Failure Daemon)، سرور به صورت خودکار لاگهای مربوط به تلاش برای ورود به سرویسهای مختلف مانند FTP، Email و SSH را بررسی میکند.

اگر تعداد تلاشهای ناموفق از یک آیپی در بازه زمانی مشخص از حد مجاز فراتر رود، آن آیپی به صورت موقت یا دائم مسدود خواهد شد. شما میتوانید در فایل پیکربندی، حساسیت این بخش را با تغییر متغیرهایی مثل LF_SSHD یا LF_FTPD تنظیم کنید. این کار باعث میشود حملات خودکار رباتها قبل از اینکه به نتیجه برسند، خنثی شوند.

جمعبندی و نتیجهگیری

امنیت سرور یک جاده بیپایان است و نصب اولیه فایروال تنها اولین قدم در این مسیر محسوب میشود. با استفاده از ابزارهای داخلی CSF مانند بررسی امنیتی و پایش مداوم لاگها، میتوانید پایداری سرویسهای خود را تضمین کنید. به یاد داشته باشید که بررسی دورهای امتیاز امنیتی سرور و بهروزرسانی قوانین فایروال بر اساس نیازهای جدید، موثرترین راه برای مقابله با تهدیدات سایبری است. استفاده از تنظیماتی که در این مقاله بررسی شد، یک پایه امنیتی مستحکم برای میزبانی وبسایتها و اپلیکیشنهای شما ایجاد میکند. اگر به فکر میزبانی امن برای کسب و کار و خدمات خود هستید، پیشنهاد سرور.آیآر، سرور مجازی با امینت بالا است. در صورتی که نیاز به مشاوره در خدمات میزبانی وب دارید، کافیست با مشاورین فروش ما با شماره 1779 تماس بگیرید.

سوالات متداول

این فایروال یک سیستم امنیتی جامع برای توزیعهای مختلف لینوکس است که علاوه بر مدیریت پورتها، دارای یک لایه تشخیص نفوذ به نام LFD است. بر خلاف فایروالهای ساده، CSF میتواند لاگهای سیستم را بررسی کرده و در صورت مشاهده تلاشهای مشکوک برای ورود، آیپی مهاجم را به صورت خودکار مسدود کند.

اگر به دلیل وارد کردن رمز اشتباه یا درخواستهای زیاد مسدود شدید، بهترین راه دسترسی به سرور از طریق کنسول (VNC) یا یک آیپی دیگر است.

فایل csf.allow برای این است که ترافیک یک آیپی به طور کامل از سد فایروال عبور کند، اما سرویس LFD همچنان لاگهای آن را بررسی میکند. اما اگر آیپی را در csf.ignore قرار دهید، سرویس تشخیص نفوذ دیگر فعالیتهای آن آیپی را پایش نمیکند. معمولا توصیه میشود آیپیهای استاتیک مدیران سرور در هر دو فایل قرار بگیرد.

این فایروال به گونهای طراحی شده است که کمترین میزان مصرف منابع را داشته باشد. با این حال، اگر تعداد قوانین (Rules) تعریف شده بسیار زیاد باشد یا بازه زمانی بررسی لاگها (مانند مقدار SYSLOG_CHECK) را روی اعداد بسیار پایین قرار دهید، ممکن است مقدار کمی از پردازنده درگیر شود. در حالت استاندارد، تاثیر آن بر سرعت سرور تقریبا صفر است.

اگر در تنظیمات اشتباهی انجام دادید که باعث مختل شدن دسترسیها شده است، میتوانید از فایل بکآپی که خود CSF تهیه میکند استفاده کنید یا با دستور زیر فایروال را غیرفعال کرده و تنظیمات را مجددا بررسی نمایید:

csf -x

با سلام و احترام ممنون از تلاش شما مهندسین گرامی از گذاشتن چنین مقاله جالب و علمی به امید موفقیت روز افزون تیم مهندسی شما دوستان گرامی

با سلام خدمت شما مخاطب گرامی

ضمن تشکر از اعلام نظرتون، همواره بازخورد مخاطبین گرامی مثل شما برای ما بسیار ارزشمند و از عوامل اصلی انگیزش ما در ادامه این مسیر بوده است. منتظر نظرات و پیشنهادات شما در مورد سایر مقالات نیز هستیم. با تشکر…