آسیب پذیری امنیتی کروم در ورژن های قبل از 125.0.6422.141

در این پست قصد داریم آسیب پذیری امنیتی گوگل کروم را بررسی کنیم. در ادامه با ما همراه باشید.

تکامل امنیت گوگل کروم

تکامل امنیت گوگل کروم که محبوبترین مرورگر وب جهان بوده و از زمان آغاز به کار رشد چشمگیری داشته، همواره وجود داشته است. این مرورگر خود را به عنوان یک پلتفرم امن، سریع و قابل اعتماد ثابت کرده است که میلیاردها نفر در سراسر جهان به آن اعتماد دارند و از آن استفاده میکنند. با این حال، مانند هر نرمافزار دیگری، از آسیب پذیریها در امان نبوده است. قبل از انتشار نسخه 125.0.6422.141، چندین آسیب پذیری مهم خطرات بالقوهای را برای دادهها و امنیت کاربران ایجاد میکرد. در این وبلاگ به بررسی آسیبپذیریها و همچنین ماهیت، پیامدها و نحوه برخورد Google با آنها میپردازیم.

درک اهمیت امنیت مرورگر

مرورگرها به عنوان دروازه ورود به اینترنت عمل میکنند و آنها را به هدف اصلی مهاجمان تبدیل میکنند. با توجه به استفاده گسترده از مرورگرها در مدیریت اطلاعات حساس مانند بانکها، ارتباطات و دادههای شخصی، اطمینان از امنیت آنها بسیار مهم است. آسیبپذیریها در مرورگرهایی مانند Google Chrome میتواند منجر به نقض دادهها، دسترسی غیرمجاز و حتی به خطر افتادن کامل سیستم شود.

گوگل کروم، با چرخههای بهروزرسانی دقیق و پایگاه کاربری وسیع خود، در خط مقدم امنیت مرورگر قرار گرفته است. تیم توسعه اغلب patchها و بهروزرسانیهایی را برای رفع آسیب پذیریهای تازه کشف شده منتشر میکند. با این حال، قبل از رسیدن به معیارهای امنیتی نسخه 125.0.6422.141، کروم دارای چندین آسیب پذیری بود که نیاز به توجه فوری داشت.

1. Heap Buffer Overflow در WebRTC

Heap Buffer Overflow چیست ؟

سرریز بافر در Heap به زمانی که یک برنامه دادههای بیشتری را در بافری که در Heap برای آن بافر تخصیص داده شده است بنویسد. Heap ناحیه ای از حافظه یک فرآیند است که در آن تخصیص حافظه پویا صورت میگیرد. سرریز بافر در این ناحیه میتواند عواقب شدیدی داشته باشد. این آسیبپذیری به مهاجم اجازه میدهد تا فضاهای حافظه مجاور را دستکاری کند. این مورد منجر به اجرای کد دلخواه یا خرابی در یک برنامه میشود.

تاثیر بر WebRTC

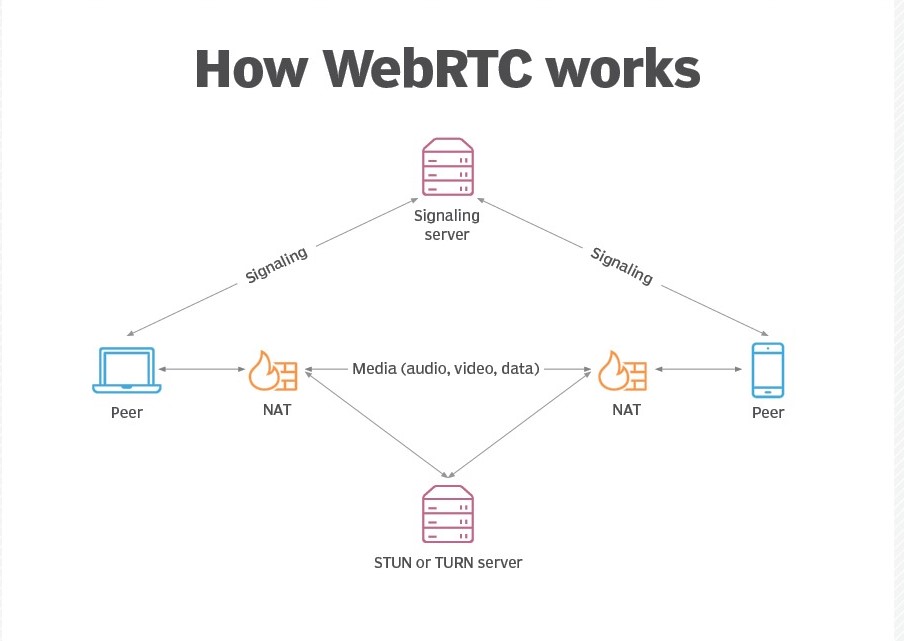

WebRTC (Web Real-Time Communication) یک پروژه منبع باز است که ارتباط همتا به همتا را از طریق وب امکان پذیر می کند. به اشتراک گذاری صدا، ویدئو و داده بین مرورگرها بدون نیاز به پلاگین اجازه میدهد. سرریز Heap بافر در WebRTC میتواند توسط یک مهاجم برای اجرای کد دلخواه مورد سوء استفاده قرار بگیرد. همچنین این مورد با خراب کردن مرورگر باعث از دسترس خارج شدن یک سرویس (DoS) شود.

در این زمینه، این آسیبپذیری بهویژه خطرناک بود، زیرا میتوانست توسط یک صفحه وب ساختهشده بهطور مخرب ایجاد شود. یک مهاجم میتواند با متقاعد کردن کاربر برای بازدید از چنین صفحهای از این نقص سوء استفاده کند که منجر به دسترسی غیرمجاز احتمالی به سیستم کاربر شود.

اقدام گوگل برای برطرف شدن این آسیب پذیری امنیتی کروم

گوگل این مشکل را با تجزیه و تحلیل کامل فرآیندهای تخصیص حافظه در WebRTC و بررسی مرزها برای اطمینان از عدم تجاوز به بافرها برطرف کرد. این بهروزرسانی بخشی از تلاش گستردهتر برای سختتر کردن فرآیندهای مدیریت حافظه کروم بود.

2. دسترسی به حافظه خارج از محدوده در رابط کاربری مرورگر

درک دسترسی به حافظه خارج از محدوده

دسترسی به حافظه خارج از محدوده زمانی اتفاق میافتد که یک برنامه از یک مکان حافظه میخواند یا در آن مینویسد که خارج از محدوده چیزی است که برای آن ساختار داده تخصیص داده شده است. این نوع آسیبپذیری میتواند منجر به مشکلات مختلفی از جمله خرابی، خرابی دادهها یا حتی اجرای کدهای مخرب شود.

آسیب پذیری امنیتی کروم

در کروم، رابط کاربری مرورگر مسئول نمایش جنبههای قابل مشاهده مرورگر، مانند نوار آدرس، برگهها و عناصر رابط کاربری است. آسیبپذیری دسترسی به حافظه خارج از محدوده در این ناحیه بسیار مهم است، زیرا میتواند به مهاجم اجازه دهد تا نمایشگر مرورگر را دستکاری کند یا حتی به مناطق ممتاز سیستم دسترسی پیدا کند.

آسیبپذیری خاص مورد بحث به مهاجمان این امکان را میدهد تا صفحات وب ایجاد کنند که میتوانند رابط کاربری مرورگر را دستکاری کنند، که به طور بالقوه منجر به فریب کاربر (به عنوان مثال جعل عناصر مرورگر) یا اجرای کد دلخواه میشود. این میتواند منجر به ارائه ناآگاهانه کاربران اطلاعات حساس به مهاجمان یا به خطر افتادن سیستم آنها شود.

اقدام گوگل برای برطرف شدن این آسیب پذیری امنیتی کروم

تیم توسعه Google برای اصلاح این آسیبپذیری با بهبود مدیریت حافظه و بررسی مرزها در کد UI مرورگر تلاش کرد. این تعمیر تضمین میکند که هرگونه تلاش برای دسترسی به حافظه خارج از محدودههای تعیینشده به درستی مدیریت میشود و در نتیجه از بهرهبرداری بالقوه جلوگیری میشود.

3. آسیب پذیری امنیتی کروم , Use-After-Free در Dawn

Use-After-Free چیست ؟

Use-after-free یک کلاس آسیب پذیری است که زمانی رخ میدهد که یک برنامه پس از آزاد شدن حافظه ای که به آن ارجاع میدهد، به استفاده از اشاره گر ادامه دهد. این میتواند منجر به رفتار غیرقابل پیش بینی، از جمله خرابی، خرابی داده ها، یا اجرای کد دلخواه شود.

Dawn Graphics API

Dawn یک API گرافیکی منبع باز است که توسط کروم برای استفاده از GPU برای رندر کردن گرافیک استفاده میشود. این نقش مهمی در حصول اطمینان از اینکه محتوای وب، از جمله بازیها و ویدیوهای با کیفیت بالا، به خوبی ارائه میشود، ایفا میکند. آسیبپذیری استفاده پس از آزادسازی در Dawn به ویژه نگرانکننده بود زیرا به مهاجمان اجازه میداد تا با دستکاری حافظه آزاد شده کد دلخواه را اجرا کنند.

این آسیب پذیری میتواند توسط یک مهاجم از طریق یک صفحه وب ساخته شده خاص مورد سوء استفاده قرار گیرد. پس از سوء استفاده، مهاجم می تواند کنترل فرآیند رندر مرورگر را به دست آورد که به طور بالقوه منجر به به خطر افتادن سیستم گسترده تر میشود.

اقدام گوگل برای برطرف شدن این آسیب پذیری امنیتی کروم

برای رفع این آسیبپذیری پس از استفاده رایگان، گوگل پروتکلهای مدیریت حافظه سختگیرانهتری را در Dawn API پیادهسازی کرد. این شامل اطمینان از این بود که هر اشارهگری که به حافظه آزاد شده ارجاع میداد باطل میگردید و بررسیهای اضافی برای جلوگیری از استفاده مجدد از حافظه آزاد شده انجام میشد.

تلاش مداوم برای امنیت مرورگرها

سفر Google Chrome برای تبدیل شدن به یک مرورگر ایمن با شناسایی و اصلاح مستمر آسیبپذیریها مشخص میشود. آسیبپذیریهای مورد بحث در این وبلاگ سرریز بافر Heap در WebRTC، دسترسی به حافظه خارج از محدوده در رابط کاربری مرورگر و استفاده پس از رایگان در Dawn – یادآور پیچیدگیهای موجود در امنیت مرورگر است. هر آسیبپذیری نشاندهنده یک بردار حمله بالقوه است که در صورت عدم رسیدگی میتواند پیامدهای شدیدی داشته باشد.

با این حال آنچه برجسته است، رویکرد پیشگیرانه گوگل در زمینه امنیت است. Google با حفظ مکانیزم بهروزرسانی قوی، تشویق تحقیقات امنیتی خارجی و اصلاح مداوم معماری امنیتی خود، تضمین میکند که Chrome در خط مقدم امنیت مرورگر باقی میماند. در حالی که نسخه 125.0.6422.141 به این آسیب پذیری های خاص پرداخته است، سفر به همین جا ختم نمیشود. ماهیت در حال تحول تهدیدات امنیت سایبری به این معنی است که تیم Chrome باید هوشیار بماند و آماده مقابله با مجموعه چالشهای بعدی باشد.

در پایان، امنیت هر نرمافزاری ، یک فرآیند پویا و مداوم است. به عنوان کاربران، ضروری است که مرورگرهای خود را به روز نگه داریم و از تهدیدات احتمالی مطلع باشیم. با هر بهروزرسانی، Chrome نه تنها ویژگیهای خود را بهبود میبخشد، بلکه سیستم دفاعی خود را نیز تقویت میکند و اطمینان میدهد که کاربران میتوانند با اطمینان و ایمنی بیشتری وب را مرور کنند.

شما میتوانید دیدگاه خود را در مورد این مطلب با ما با اشتراک بگذارید.