آسیبپذیریهای Meltdown و Spectre عیوبی هستند که به تازگی در پردازندههای اینتل، اپل، AMD و ARM یافت شدهاند. این آسیبپذیریها نتیجه نقص در طراحی چیپهای پردازنده و رفع آنها برای جلوگیری از سو استفاده هکرها منجر به باز طراحی سیستمعاملهای ویندوز، مک و لینوکس گردیده است.

این نقاط ضعف در ابتدا توسط محققان تیم امنیتی پروژه صفر (Project Zero) گوگل کشف شدند. متخصصان حوزه امنیت در شرکتهای بزرگ صنعت IT مانند اینتل، اپل و مایکروسافت در کنار توسعه دهندگان سیستمعامل لینوکس منابع و زمان زیادی را صرف حصول اطمینان از نبود نقص در پردازندهها و سیستمعاملها مینمایند تا از بهره جستن از این آسیبپذیریها جلوگیری کنند. خوشبختانه تمامی این تلاشها باعث گردیده که امروز هیچگونه آسیبپذیری فعالی در این زمینه وجود نداشته باشد.

چه کسانی تحت تاثیر Meltdown و Spectre قرار میگیرند؟

به صورت کلی تمامی افرادی که از کامپیوترهای شخصی و گوشیهای هوشمند استفاده میکنند ممکن است تحت تاثیر خطرات این آسیبپذیریها قرار بگیرند. گوگل اظهار داشته است، کلیه دستگاهها تجهیز شده با پردازندههای اینتل بعد از سال 1995 در معرض این ریسک بودهاند. نفوذ به چیپهای AMD و ARM اگرچه دشوارتر اما همچنان ممکن است.

چگونگی حفاظت در برابر آسیبپذیریهای Meltdown و Spectre؟

به جز تعویض قطعه، تنها راه جلوگیری از این دو آسیب تقویت و ایجاد تغییر در سیستمعامل است. در اوایل دسامبر سال گذشته اپل یک Patch برای بستن Meltdown بر روی OSX ارائه نمود. همچنین مایکروسافت یک Patch برای ویندوز در 3 ژانویه معرفی نمود و توسعهدهندگان لینوکس نیز درحال کاربر بر روی یک Patch جدید هستند.

یکی از مضرات این Patchها کاهش سرعت پردازشی سیستم خواهد بود. این کندیها بسته به نوع چیپ و تسک محوله، عملکرد را حدود 5 الی 30 درصد کاهش میدهند.

تفاوت Meltdown و Spectre در چیست؟

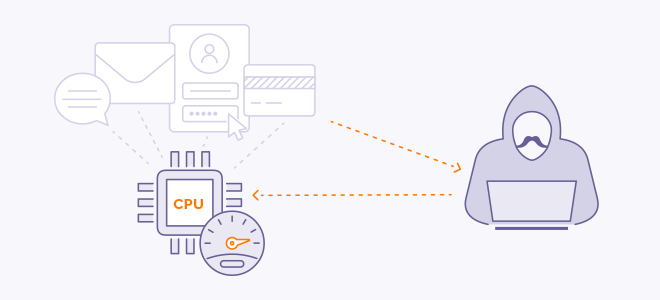

Meltdown تنها بر روی پردازندههای اینتل و اپل ایجاد میگردد و ممکن است باعث نشت اطلاعات مورد پردازش شود. Meltdown راحت تر از Spectre مورد استفاده قرار میگیرد و از همین رو خطر بزرگتری از دید متخصصان امنیت شناخته میشود. البته ساخت Patch برای رفع این آسیبپذیری نیز به مراتب راحتتر میباشد.

در مقابل بنابر گفته متخصصین امنیت، استفاده از Spectre دشوارتر ولی مقابله با آن نیز سخت تر از Meltdown است. این آسیبپذیری شامل چیپهای اینتل، اپل، ARM و AMD میشود و نحوه کار آن به این شکل است که پردازنده را به اجرای کدهایی که مجاز نیست وادار میکند.